Kas ir SSL/TLS atšifrēšana?

SSL atšifrēšana, kas pazīstama arī kā SSL/TLS atšifrēšana, attiecas uz drošligzdu slāņa (SSL) vai transporta slāņa drošības (TLS) šifrētas tīkla datplūsmas pārtveršanas un atšifrēšanas procesu. SSL/TLS ir plaši izmantots šifrēšanas protokols, kas nodrošina datu pārraidi datoru tīklos, piemēram, internetā.

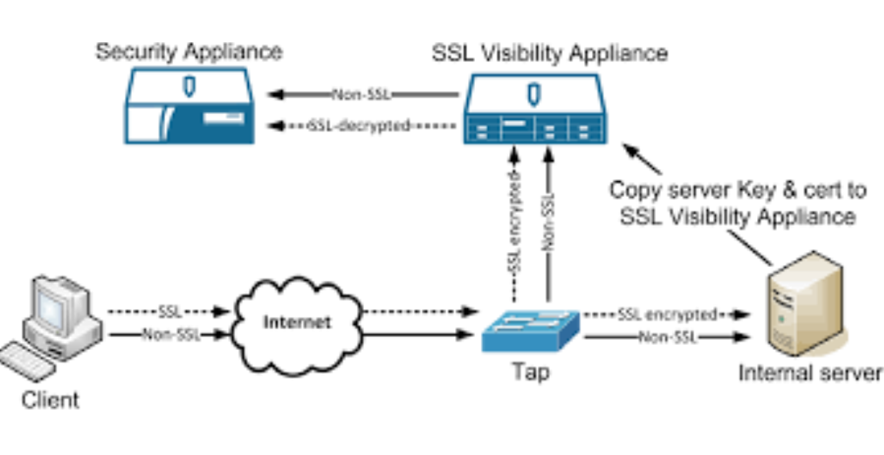

SSL atšifrēšanu parasti veic drošības ierīces, piemēram, ugunsmūri, ielaušanās novēršanas sistēmas (IPS) vai īpašas SSL atšifrēšanas ierīces. Šīs ierīces ir stratēģiski novietotas tīklā, lai drošības nolūkos pārbaudītu šifrēto datplūsmu. Galvenais mērķis ir analizēt šifrētos datus, lai atrastu potenciālus draudus, ļaunprogrammatūru vai neatļautas darbības.

Lai veiktu SSL atšifrēšanu, drošības ierīce darbojas kā starpnieks starp klientu (piemēram, tīmekļa pārlūkprogrammu) un serveri. Kad klients izveido SSL/TLS savienojumu ar serveri, drošības ierīce pārtver šifrēto datplūsmu un izveido divus atsevišķus SSL/TLS savienojumus — vienu ar klientu un vienu ar serveri.

Pēc tam drošības ierīce atšifrē klienta datplūsmu, pārbauda atšifrēto saturu un piemēro drošības politikas, lai identificētu jebkādas ļaunprātīgas vai aizdomīgas darbības. Tā var veikt arī tādus uzdevumus kā datu zuduma novēršana, satura filtrēšana vai ļaunprogrammatūras noteikšana atšifrētajiem datiem. Kad datplūsma ir analizēta, drošības ierīce to atkārtoti šifrē, izmantojot jaunu SSL/TLS sertifikātu, un pārsūta to uz serveri.

Ir svarīgi atzīmēt, ka SSL atšifrēšana rada bažas par privātumu un drošību. Tā kā drošības ierīcei ir piekļuve atšifrētajiem datiem, tā var potenciāli skatīt sensitīvu informāciju, piemēram, lietotājvārdus, paroles, kredītkaršu datus vai citus konfidenciālus datus, kas tiek pārsūtīti tīklā. Tāpēc SSL atšifrēšana parasti tiek ieviesta kontrolētā un drošā vidē, lai nodrošinātu pārtverto datu privātumu un integritāti.

SSL atšifrēšanai ir trīs izplatīti režīmi:

- Pasīvais režīms

- Ienākošais režīms

- Izejošais režīms

Bet kādas ir atšķirības starp trim SSL atšifrēšanas režīmiem?

| Režīms | Pasīvais režīms | Ienākošais režīms | Izejošais režīms |

| Apraksts | Vienkārši pārsūta SSL/TLS datplūsmu bez atšifrēšanas vai modificēšanas. | Atšifrē klienta pieprasījumus, analizē un piemēro drošības politikas, pēc tam pārsūta pieprasījumus serverim. | Atšifrē servera atbildes, analizē un piemēro drošības politikas, pēc tam pārsūta atbildes klientam. |

| Satiksmes plūsma | Divvirzienu | Klients serverim | Serveris klientam |

| Ierīces loma | Novērotājs | Cilvēks vidū | Cilvēks vidū |

| Atšifrēšanas vieta | Nav atšifrēšanas | Atšifrē tīkla perimetrā (parasti servera priekšā). | Atšifrē tīkla perimetrā (parasti klienta priekšā). |

| Satiksmes redzamība | Tikai šifrēta datplūsma | Atšifrēti klienta pieprasījumi | Atšifrētas servera atbildes |

| Satiksmes modifikācija | Bez modifikācijām | Var mainīt datplūsmu analīzes vai drošības nolūkos. | Var mainīt datplūsmu analīzes vai drošības nolūkos. |

| SSL sertifikāts | Nav nepieciešama privātā atslēga vai sertifikāts | Nepieciešama pārtveramā servera privātā atslēga un sertifikāts. | Nepieciešama pārtveramā klienta privātā atslēga un sertifikāts |

| Drošības kontrole | Ierobežota kontrole, jo tā nevar pārbaudīt vai modificēt šifrētu datplūsmu | Var pārbaudīt un piemērot drošības politikas klienta pieprasījumiem pirms to sasniegšanas serverī | Var pārbaudīt un piemērot drošības politikas servera atbildēm pirms to sasniegšanas klientam |

| Bažas par privātumu | Nepiekļūst šifrētiem datiem un neanalizē tos | Ir piekļuve atšifrētiem klientu pieprasījumiem, radot bažas par privātumu | Ir piekļuve atšifrētām servera atbildēm, radot bažas par privātumu |

| Atbilstības apsvērumi | Minimāla ietekme uz privātumu un atbilstību | Var būt nepieciešama atbilstība datu privātuma noteikumiem | Var būt nepieciešama atbilstība datu privātuma noteikumiem |

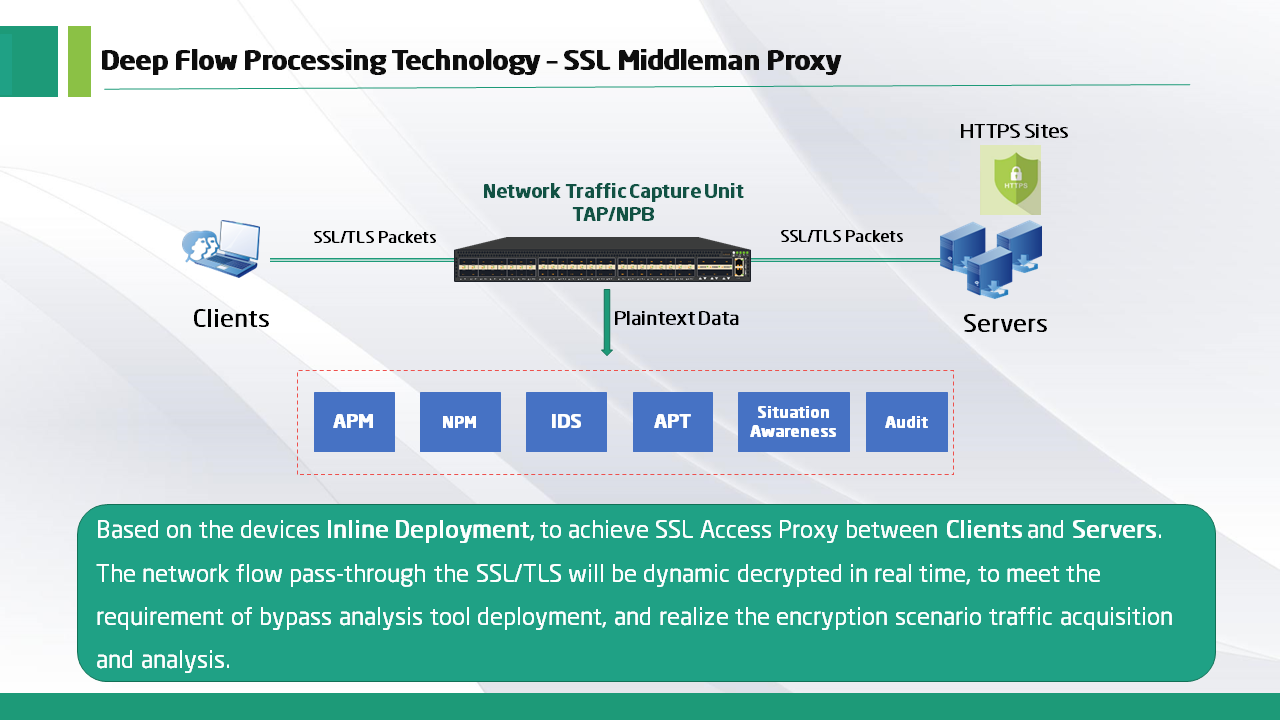

Salīdzinot ar drošās piegādes platformas seriālo atšifrēšanu, tradicionālajai seriālās atšifrēšanas tehnoloģijai ir ierobežojumi.

Ugunsmūri un tīkla drošības vārtejas, kas atšifrē SSL/TLS datplūsmu, bieži vien nespēj nosūtīt atšifrētu datplūsmu citiem uzraudzības un drošības rīkiem. Līdzīgi slodzes līdzsvarošana novērš SSL/TLS datplūsmu un perfekti sadala slodzi starp serveriem, taču tā nespēj sadalīt datplūsmu vairākiem ķēdes drošības rīkiem pirms tās atkārtotas šifrēšanas. Visbeidzot, šiem risinājumiem trūkst kontroles pār datplūsmas atlasi un tie izplata nešifrētu datplūsmu ar vadu ātrumu, parasti nosūtot visu datplūsmu uz atšifrēšanas dzinēju, radot veiktspējas problēmas.

Ar Mylinking™ SSL atšifrēšanu jūs varat atrisināt šīs problēmas:

1. Uzlabot esošos drošības rīkus, centralizējot un atbrīvojoties no SSL atšifrēšanas un atkārtotas šifrēšanas;

2. Atklājiet slēptus draudus, datu noplūdes un ļaunprogrammatūru;

3. Ievērot datu privātuma atbilstību politikai, izmantojot selektīvās atšifrēšanas metodes;

4. Pakalpojumu ķēde apvieno vairākas datplūsmas informācijas lietojumprogrammas, piemēram, pakešu sagriešanu, maskēšanu, deduplikāciju un adaptīvo sesiju filtrēšanu utt.

5. Ietekmējiet tīkla veiktspēju un veiciet atbilstošas korekcijas, lai nodrošinātu līdzsvaru starp drošību un veiktspēju.

Šie ir daži no galvenajiem SSL atšifrēšanas pielietojumiem tīkla pakešu brokeros. Atšifrējot SSL/TLS datplūsmu, NPB uzlabo drošības un uzraudzības rīku redzamību un efektivitāti, nodrošinot visaptverošu tīkla aizsardzību un veiktspējas uzraudzības iespējas. SSL atšifrēšana tīkla pakešu brokeros (NPB) ietver piekļuvi šifrētai datplūsmai un tās atšifrēšanu pārbaudei un analīzei. Atšifrētās datplūsmas privātuma un drošības nodrošināšana ir ārkārtīgi svarīga. Ir svarīgi atzīmēt, ka organizācijām, kas ievieš SSL atšifrēšanu NPB, jābūt ieviestām skaidrām politikām un procedūrām, kas regulē atšifrētās datplūsmas izmantošanu, tostarp piekļuves kontroli, datu apstrādi un saglabāšanas politiku. Atbilstība piemērojamajām juridiskajām un normatīvajām prasībām ir būtiska, lai nodrošinātu atšifrētās datplūsmas privātumu un drošību.

Publicēšanas laiks: 2023. gada 4. septembris